Wikileaks, wolność słowa a bezpieczeństwo

27 sierpnia 2010, 11:24Sędzia amerykańskiego Sądu Najwyższego, Sonia Sotomayor, została zapytana przez studenta z Denver o kwestie dotyczące wolności słowa i bezpieczeństwa. Pani sędzia uchyliła się od odpowiedzi twierdząc, że prawdopodobnie będzie musiała to oficjalnie rozstrzygać.

Rosjanie winni pojawienia się radioaktywnej chmury nad Europą

16 lutego 2018, 05:36Przez dwa tygodnie września i października ubiegłego roku przez Europę wędrowała chmura radioaktywnego rutenu-106. Zarejestrowały ją czujniki od Norwegii po Grecję i od Ukrainy po Szwajcarię. Chmura nie była niebezpieczna, zawierała jedynie kilka gramów wykonanego przez człowieka pierwiastka, jednak jej pochodzenie było dotychczas tajemnicą.

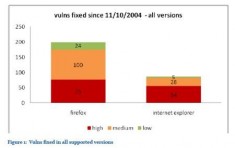

Internet Explorer bezpieczniejszy niż Firefox?

4 grudnia 2007, 13:05Jeffrey R. Jones, dyrektor ds. strategii bezpieczeństwa w microsoftowej Trustworthy Computing Group, opublikował na swoim blogu analizę, z której wynika, że Internet Explorer jest bardziej bezpieczny od Firefoksa.

Jak wybrać klinikę do liposukcji? 5 rzeczy, na które warto zwrócić uwagę

15 lipca 2025, 15:27Liposukcja to jeden z najczęściej wybieranych zabiegów modelujących sylwetkę. Jej rosnąca popularność sprawia, że coraz więcej klinik i gabinetów oferuje tego typu usługi. Niestety, nie każda z tych placówek zapewnia taki sam standard. Dlatego decyzja o zabiegu powinna być przemyślana. Sprawdź, na co konkretnie zwrócić uwagę, zanim zapiszesz się na konsultację. Tekst omawia 5 najważniejszych kryteriów, które warto wziąć pod uwagę przy wyborze kliniki do liposukcji. Podkreśla znaczenie doświadczenia lekarza, stażu placówki na rynku, dostępności nowoczesnych metod modelowania sylwetki, przejrzystości konsultacji oraz przestrzegania zasad higieny i bezpieczeństwa. Każdy z tych elementów wpływa na skuteczność zabiegu, komfort pacjenta i ograniczenie ryzyka powikłań.

Kochani mniej cenią majątek

4 marca 2011, 10:08Ludzie o nasilonym poczuciu bezpieczeństwa interpersonalnego – doświadczający miłości i akceptacji ze strony innych – przypisują swojemu majątkowi niższą wartość pieniężną.

Udostępniono materiał wideo z potrącenia pieszej przez autonomiczny samochód

22 marca 2018, 10:38Policja w Tempe upubliczniła materiał wideo nagrany przez samochód Ubera, który śmiertelnie potrącił pieszą. W 22-sekundowym materiale skompilowano widok z pokazującej drogę kamery zewnętrznej oraz z kamery wewnętrznej, która filmowała siedzącą za kierownicą 44-letnią Rafaelę Vasquez.

Coverity policzyło luki bezpieczeństwa w Open Source

9 stycznia 2008, 12:42Na zlecenie amerykańskiego Departamentu Bezpieczeństwa Wewnętrznego (DHS) przeprowadzono badania dotyczące liczby luk bezpieczeństwa w kodzie popularnych opensource’owych programów. Specjaliści przyjrzeli się m.in. Sambie, PHP, Perlowi czy Amandzie. Z badań wynika, że w tego typu oprogramowaniu można znaleźć średnio 1 błąd bezpieczeństwa na 1000 linii kodu.

Użycie domowych magazynów energii jako zasilania awaryjnego podczas przerw w dostawie prądu: Wszystko, co musisz wiedzieć

30 września 2025, 16:34Przerwy w dostawie prądu to coś więcej niż tylko niedogodność — mogą zakłócić pracę, zagrozić bezpieczeństwu żywności, wpłynąć na działanie urządzeń medycznych, a nawet stwarzać ryzyko dla bezpieczeństwa domowego. Wyobraź sobie próbę pracy zdalnej, gdy przestaje działać internet, albo utratę leków wymagających chłodzenia podczas blackout’u.

Microsoft będzie informował innych o błędach

20 kwietnia 2011, 16:59Microsoft postanowił bardziej zaangażować się w zwiększanie bezpieczeństwa rynku IT. Pracownikom koncernu polecono, by zgłaszali błędy znalezione w oprogramowaniu firm trzecich. Informacje takie mają trafiać do zespołu Microsoft Vulnerability Research, a stamtąd będą przekazywane producentom wadliwego oprogramowania.

US Cyber Command umieściła szkodliwy kod w rosyjskiej infrastrukturze energetycznej

18 czerwca 2019, 05:28The New York Times ujawnił, że US Cyber Command umieściła w rosyjskim systemie energetycznym szkodliwy kod, który miał zostać uruchomiony w razie konfliktu zbrojnego z Rosją. Dzięki niedawnym zmianom w prawie Cyber Command zyskała nowe możliwości działania i zaczęła je wykorzystywać. Nie potrzebuje przy tym akceptacji ze strony Białego Domu.